添加安全组规则

您可以通过添加安全组规则,允许或禁止安全组内的ECS实例对公网或私网的访问。

前提条件

添加安全组规则之前,您已经规划好ECS实例需要允许或禁止哪些公网或内网的访问。

背景信息

安全组负责管理是否放行来自公网或者内网的访问请求。为安全起见,安全组入方向大多采取拒绝访问策略。如果您使用的是默认安全组,则系统会给部分通信端口自动添加安全组规则。

本文内容适用于以下场景:

- 当您的应用需要与ECS实例所在安全组之外的网络相互通信,但请求发起后进入长时间等待状态,您需要优先设置安全组规则。

- 当您在运营应用的过程中发现部分请求来源有恶意攻击行为,您可以添加拒绝访问的安全组规则实行隔离策略。

添加安全组规则之前,请了解以下内容:

- 普通安全组在未添加任何安全组规则之前,出方向允许所有访问,入方向拒绝所有访问。

- 安全组规则支持IPv4安全组规则和IPv6安全组规则。

- 每个安全组的入方向规则与出方向规则的总数不能超过200条。

- 普通安全组授权对象为安全组的规则,不能超过20条。

操作步骤

1、登录管理控制台。

2、在左侧导航栏,单击云服务器>安全组,进入安全组管理页面。

3、在安全组列表选择指定安全组,点击安全组ID/管理,进去安全组详情。

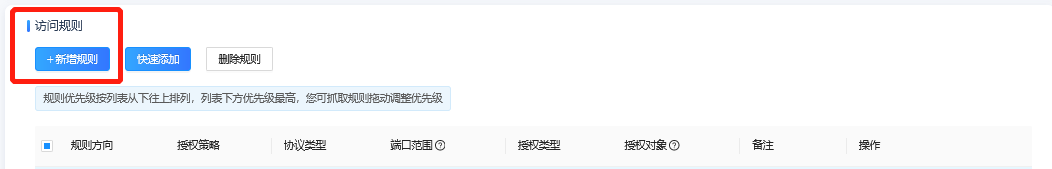

4、在安全组管理页面,点击【新增规则】添加安全组规则,如图所示:

5、添加安全组规则。

方式一:快速添加安全组规则

适用于快速设置常用的TCP协议规则,您单击【快速添加】后,只需要设置授权策略、授权类型、授权对象,并选中一个或多个端口便能完成。

方式二:手动添加安全组规则

支持自定义配置授权策略、优先级、协议类型等信息。具体操作,如下所示。

单击手动添加,在规则列表中,配置新增的安全组规则。在规则的操作列中,单击保存。

6、规则列表说明

| 名称 | 描述 |

|---|---|

| 授权策略 | 允许:放行该端口相应的访问请求。 拒绝:直接丢弃数据包,不会返回任何回应信息。 如果两个安全组规则其他都相同只有授权策略不同,则拒绝授权生效,允许策略不生效。 |

| 优先级 | 规则优先级按列表从下往上排列,列表下方优先级最高,您可抓取规则拖动调整优先级。 |

| 协议类型 | 协议类型包括: 全部:支持全部协议类型。 自定义TCP:支持TCP协议。 自定义UDP:支持UDP协议。 全部ICMP(IPv4):支持ICMP(IPv4)协议。 全部ICMP(IPv6):支持ICMP(IPv6)协议。 全部GRE:支持GRE协议。 |

| 端口范围 | 协议类型为自定义TCP或自定义UDP时,可手动设置端口范围。多个端口范围以英文半角逗号分隔,例如22/23,443/443。 |

| 授权对象 | 根据所选的授权类型填写CIDR或安全组ID,当授权类型为CIDR,授权对象为空时,默认按0.0.0.0/0生效,代表允许或拒绝所有IP的访问,请务必谨慎设。 |

| 备注 | 安全组规则备注信息。 |

执行结果

添加完成后,在访问规则列表中查看已添加的安全组规则。安全组规则的变更会自动应用到安全组内的ECS实例上,建议您立即测试是否生效。